攻击者如何在组织的网络中从一台机器移动到另一台机器。许多人认为攻击者利用零日攻击但事实并非如此。攻击者可能不想或不能这样做。

攻击者如何使用零日攻击?

攻击者如何使用零日攻击?

良好的零日漏洞可以在各种不同版本的操作系统上运行,可以有效地执行代码,窃取特权凭证,并获得对关键系统和应用程序的访问需要相当多的技巧和时间。它们需要大量工作才能有效实施和执行。

假设攻击者确实利用了零日攻击,该人会用它做什么?攻击者每次使用漏洞利用程序时都存在发现零补丁然后打补丁的风险。知道曝光最终是不可避免的,合乎逻辑的举措是在选择的场合使用零日,以获得最少的关注,例如最初的网络破坏或删除其存在的痕迹。秘密使用的一个例子是网络的初始渗透,在此期间他们建立了后门。安装后门后,将删除零日攻击的代码。如果后门不包含漏洞利用代码的任何痕迹,那么安全团队就不可能发现他们手上有零日漏洞。然而,

在侦察阶段会发生什么?

组织良好且仔细考虑如何渗透网络的攻击者将花时间了解可以利用的所有潜在弱点。经验丰富的攻击者会在发动利用整个网络的活动之前花时间从单台机器收集情报。在此期间,攻击者将耐心地学习如何横向移动网络以查找对关键系统和应用程序的访问。耐心是侦察阶段的关键; 普通攻击者在被发现之前会在网络上停留256天。

在发现之前,攻击者希望能够安静地访问关键机器和帐户,一种方法是监控他们希望控制的人的登录。

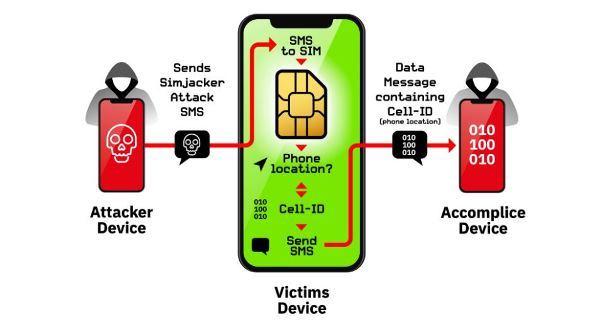

当您登录到计算机时,您将通过网络的域控制器(DC)进行身份验证,并且它将授予您一张允许您访问网络中的服务的票证(文件服务器,共享点,其他计算机)。在Windows计算机上,这些凭据与每次发生身份验证过程时创建的令牌绑定在一起。因此,该令牌是用于对请求特定操作的用户进行身份验证的凭据的抽象(您可以在此处阅读有关这些令牌的更多信息)。

对于攻击者,控制关键计算机意味着控制在网络上执行某些操作的所有权限 - 更改访问权限,访问敏感数据等。如果攻击者具有系统级权限,则每次都可以轻松提取身份验证令牌该机器执行了一个动作。一旦他们有权访问令牌,他们就可以自己请求机器执行冒充合法用户的行为。这些新请求似乎源自在其活动目录中具有正确管理权限的合法用户凭据,这使得安全团队很难发现恶意内部人员。

攻击者如何查找特权凭证?

患者攻击者知道特权用户可能会在侦察阶段的某个时间登录,因为他们通常是网络中的高级用户。然后,可以在该登录过程中提取来自特权用户的令牌,并用于访问其权限内的任何内容。特权用户凭证是横向移动网络的最有效方式。例如,如果特权用户恰好是域管理员,则攻击者现在可以访问域中的所有计算机以及域中的所有服务器和端点!

特权用户登录计算机的频率是多少?它因公司而异。根据部署和IT需求,攻击者可能潜伏在阴影中很长一段时间。在此期间,攻击者可能会控制网络中的多台计算机,以便他或她可以增加从特权用户查找登录的几率。然而,他们仍然希望警惕不要暴露太多的足迹,因为他们越是在网络中移动,他们被发现的机会就越大。在大多数网络中,很难理解特权用户在该环境中的位置,更不用说他们登录特定计算机的频率。

扰乱攻击者

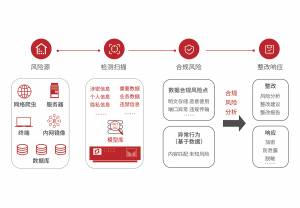

我们如何解决此类威胁并阻止潜在的攻击者获取对关键系统和应用程序的访问权限?第一道防线是加强外围:试图阻止攻击者在网络中站稳脚跟。不同的防御机制是更新操作系统,设置防火墙和代理,使用端点保护软件等。但是,如果细心的攻击者使用零日攻击,这场战斗可能是徒劳的。

另一种选择是跟踪整个网络中的用户活动。不正常的活动(例如IT专业人员从财务部门当前正在使用的计算机安装新的Sharepoint服务器)应触发警报。虽然这种方法有利于阻止横向移动,但设置和保持动态可能非常复杂。管理员需要缩小攻击者可以使用的机器范围,然后花费大量精力来了解用户操作,关联计算机,公司策略,特权用户等。

更好的方法是验证用户执行的不正常操作实际上是由人而不是机器执行的。验证实际人员发起的操作使得几乎不可能自动重新使用凭证。原因如下:攻击者将利用计算机扫描网络以获取特权用户凭据。当他们从特权用户访问令牌时,他们将使用他们控制的计算机重新使用其他关键计算机或应用程序上的凭据。当他们发现可以访问更多的网络资源时,他们将扩大他们的立足点并完成他们的使命。通过识别访问尝试是来自人工帐户还是来自计算机将有助于限制攻击者尝试重新使用合法用户凭据。

在与试图利用网络凭据的攻击者打交道时,修补漏洞往往是降低风险的糟糕策略。试图跟上并修补网络弱点不会阻止攻击者,因为他们只会耐心地等待发现下一个攻击点。

我们应该通过真正了解他们如何操作并使用他们的攻击技术来打击攻击者。一种方法是区分执行身份验证请求的人员或计算机。我们需要更多地了解攻击者的解剖结构,并将确保政策放在一起,以保护我们免受攻击。