近日,奇安信安服团队发布了《2019上半年网络安全应急响应分析报告》。报告显示,2019年上半年针对各政府机构、大中型企业的攻击从未停止过,呈愈演愈烈之势,网络安全应急服务已经成为政府机构、大中型企业有效应对网络安全突发事件的重要手段。

应急响应需求同比增长69%

报告显示,2019年上半年应急响应服务需求同比2018年上半年增长近69%,投入工时为2018年同期的3.16倍。数据显示,2019年1月至3月,应急请求逐月上升,于3月份达到上半年最高,在4至6月呈逐月下降趋势。这主要是因为3月份“驱动人生”病毒安全事件全面爆发,导致应急响应需求激增,随后 “驱动人生”病毒在被遏制之后,应急响应需求则呈现了下降趋势。

对此,奇安信安服团队建议,2019年下半年,各政企机构、大中型企业应继续加强内部网络安全建设,建立完善的应急处置机制,提高自身网络环境对突发安全事件的抵御能力。

内部服务器和数据库成为攻击的首要目标

2019年上半年应急安全事件的影响范围主要集中在内部服务器和数据库,占比为26.43%。这可能受到勒索病毒的攻击目标逐渐从个人PC转向了价值更高的政企机构服务器的影响。众所周知,内部网站、内部服务器和数据库运行核心业务系统、存放重要数据,因此成为攻击者进行黑产活动、敲诈勒索等违法行为的主要攻击目标。

进一步分析网络攻击带来的影响。报告显示,造成生产效率低下的网络攻击数量最多,共计176起,占比达29%。攻击者通常利用挖矿木马、拒绝服务攻击等方式,不断消耗目标的CPU、带宽、内存等资源,拖慢目标系统的运行速度,从而实现非法获利、恐吓或者敲诈勒索的目的。

其次,数据丢失占比21%;系统不可用占比19%,主要表现为攻击者通过对系统的攻击,直接造成业务系统宕机。比较典型的就是2018年的台积电停工事件,由于勒索病毒感染,台积电部分工业主机出现蓝屏现象,导致多条生产线被迫停工。

尽管网络安全形势如此严峻,但奇安信安服团队发现,缺乏足够的安全监测能力的问题依然困扰着广大政府机构和大中型企业,对于隐蔽性较强的入侵威胁很难主动监测发现。报告显示,政府机构和企业主动发现的安全攻击事件有了大幅度提升,占到总体应急处置事件总量的94.8%,特别是通过内部安全运营巡检的方式自主查出的安全事件占比达到了73.1%。但是,仍有21.7%的安全攻击事件,是因为其网络系统已经出现了显著的入侵迹象,甚至是在已经遭遇了巨大的损失后才被发现。

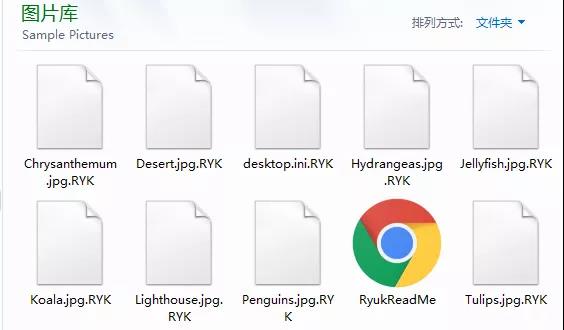

勒索病毒仍是政企机构的头号威胁

奇安信安服团队在针对攻击者入侵意图分析时发现,黑产活动、敲诈勒索仍然是攻击者攻击政府机构、大中型企业的主要原因,其中黑产活动达到252起,敲诈勒索达到195起。

为实现攻击意图,勒索病毒成为了攻击者的首选攻击方式。报告显示,2019年上半年政府机构、大中型企业安全事件遭受攻击常见木马排名前三的为勒索病毒、挖矿木马以及综合型病毒,分别占比31.8%、14.8%、9.1%。

值得注意的是,今年上半年新爆发一种新型综合型病毒—“驱动人生”病毒也给政企机构造成了较为严重的影响,仅2个小时受攻击用户就可高达10万。

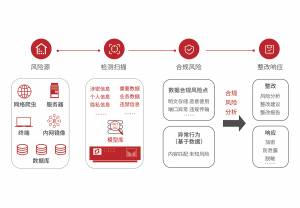

网络安全应急响应已经逐渐成为政府机构、大中型企业日常管理的一部分。应该尽快建设和完善基于数据驱动、安全能力服务化的安全服务运营理念,围绕实战化需求,结合云端大数据和专家诊断,从咨询规划、安全运维、预警检测、持续响应、数据分析等领域,全方位地提升安全保障能力。