安全问题层出不穷,Palo Alto Networks的威胁情报小组Unit 42,最近发现恶意软件Mirai有了新的演变及八种新型态,该恶意软件主要目标是针对各种嵌入式、物联网装置的软件漏洞为目标,以分布式阻断服务攻击(DDoS)和其自我复制方式为主,从2016年起成功入侵数个值得注意的目标。这些被锁定的物联网装置包括无线投影系统、机顶盒、SD-WAN甚至智能家居遥控器。

Mirai是一款恶意软件,它可以使执行Linux的计算系统成为被远程操控的「殭尸」,以达到通过殭尸网络进行大规模网络攻击的目的。Mirai的主要感染对象是可存取网络的消费级电子装置,例如网络监控摄录像机和家庭路由器等。

因此,家中有智能联网家电与上述网络监控产品的民众,在安全防护部分还是得小心与注意,建议可以透过好的路由器做第一道的网络攻击防护。

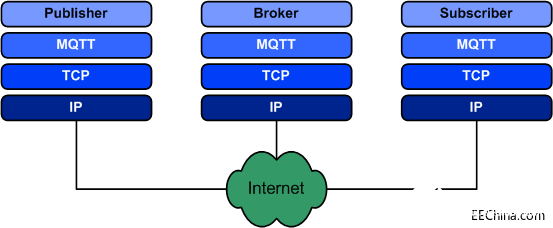

当黑客使用网络上两个或以上被攻陷的计算机作为「殭尸」向特定的目标发动「阻断服务」式攻击时,称为分布式阻断服务攻击(distributed denial-of-service attack,简称DDoS攻击)。

Mirai最初利用默认凭证来获得进入装置的权限。然而,自2017年底以来,Palo Alto Networks的威胁情报小组Unit 42观察到该恶意软件的家族样本,专门针对物联网装置的软件漏洞,在易受攻击的设备上进行传播和运行。

2018年起,Palo Alto Networks威胁情报小组Unit 42发现,在同一样本中包含漏洞的变种活动持续增加,将不同类型的物联网装置活动信息搜集到相同一个殭尸网络。那时起,还观察到Mirai恶意软件作者公开的在 ”exploit-db”上测试,试图利用这些漏洞来增加殭尸网络数量。这个最新的新变种似乎是同一趋势的延续。

最新的变种共包含18种型态,其中八种是新加入的;新发现的变种是Linux恶意软件作者设法扩大感染率所持续尝试的结果。因此,更多数量的物联网设备会形成更巨大的殭尸网络,因而提供给分布式阻断服务攻击(DDoS)攻击强大的能力。通过使用这些变种观察到的结果,效率较高的漏洞,即感染更多数量的装置会在未来的变种中被保留或重新使用,而效率较低的漏洞会被淘汰或被恶意软件作者替换成其他漏洞。